Hacker gehackt

Door Joost Geerts 7 dec 2020

Auteur: Joost Geerts volgde een opleiding Automotive Engineering aan de Hogeschool van Arnhem en Nijmegen en studeerde onlangs succesvol met zijn scriptie voor BRACE. Hij werkt als Diagnostic Engineer bij Tobroco Giant in Oisterwijk. Joost is bereikbaar via: joostgeerts@hotmail.com

De professionele mobiliteitsbranche is onderhevig aan vele vormen van wetten en regelgeving. Fabrikanten implementeren technisch complexe systemen in hun voertuigen, zoals een tachograaf, om aan de strenge eisen te voldoen. Verkeersdeelnemers en transportbedrijven ervaren vaak ongemakken en hoge kosten door het gebruik van deze systemen, waardoor zij in de verleiding komen deze systemen te manipuleren. Hierdoor wordt steeds meer van handhavende instellingen en hun inspecteurs gevraagd.

Om deze handhavende instellingen meer handvatten te bieden, is onderzoek gedaan naar de wijze waarop deze systemen in de praktijk worden gemanipuleerd. Doelstelling is om de handhavers te voorzien van methoden en gereedschappen in de bestrijding van deze vorm van fraude. De hieruit volgende onderzoeksvraag luidt: Wat is voor handhavende inspecteurs een geschikte methode om manipulatie van wettelijk verplichte systemen vast te stellen en te verifiëren? Om een bevredigend antwoord op deze vraag te verkrijgen, is het onderzoek opgedeeld in drie afzonderlijke fasen. De analysefase geeft inzicht in beweegredenen en, door fraudeurs toegepaste, methodieken. In de onderzoeksfase is technisch onderzoek verricht naar een relevant, manipulerend device door reverse engineering van hardware. In de verificatiefase zijn bevindingen uit de onderzoeksfase gebruikt om een testmethode te ontwikkelen.

Beweegredenen fraudeurs

Om inzicht te vergaren in de beweegredenen en handelswijzen van fraudeurs, is in de analysefase een objectieve benadering opgesteld. Hierbij is gebruik gemaakt van een combinatie van wetenschappelijke theorieën en risicoanalyses middels de SAE/ISO-21434 cybersecurity standaard [1]. Deze benadering koppelt beweegredenen van fraudeurs aan voertuigsystemen die interessant kunnen zijn voor manipulatie.

Een wetenschappelijk model om onderzoek naar beweegredenen van fraude te doen, is de Fraud Diamond Theory (FDT) [2]. Volgens dit model dienen ten minste vier elementen aanwezig te zijn alvorens mensen overgaan op het initiëren van frauduleuze acties. Deze elementen zijn: ondervonden druk, waargenomen kans, rationalisatie en bekwaamheid. Hierbij lijkt het element ‘ondervonden druk’ het zwaarst te wegen. Mogelijke vormen van ondervonden druk zijn sociale, politieke, persoonlijke, financiële en werkgerelateerde druk. Daarnaast kunnen gezondheidskwesties, verslaving en hebzucht een belangrijke rol spelen. In 95% van alle onderzochte gevallen van fraude is er sprake van een vorm van financiële druk [3]. In dit onderzoek lijkt dit ook de belangrijkste drijfveer voor de fraudeurs.

In het onderzoek naar beweegredenen en methoden van fraudeurs is onderscheid gemaakt tussen de ontwikkelaar en eindgebruiker van de manipulatie. Er is een belangrijke wisselwerking tussen deze twee groepen. Elementen binnen de FDT kunnen per groep verschillen. Het belangrijkste element ‘ondervonden druk’ lijkt bij deze verschillende groepen, gelijk te zijn. Namelijk financiële druk.

Tachograaffraude

Nadat inzicht is verkregen in de motivaties van fraudeurs, is bekeken welke systemen relevant kunnen zijn voor manipulatie. Er is een lijst opgesteld met negenentwintig voertuigsystemen. Aan de hand van een eenvoudige waarschijnlijkheids- en impactanalyse is een selectie gemaakt met potentieel interessante systemen voor manipulatie. De systemen in deze selectie hebben een uitgebreidere impactanalyse ondergaan. Hierbij is, per manipulatie, bekeken wat het potentieel gewin is voor de fraudeur en wat de potentiële, maatschappelijke schade is die de manipulatie tot gevolg zou hebben. Uit deze analyse volgen de vier meest relevante, potentiële manipulaties. Dit blijken manipulaties te zijn met betrekking tot alcoholslot, emissiesystemen en tachograaf.

Aan de hand van de SAE/ISO 21434 standaard zijn uitgebreide risico- en attack surface analyses uitgevoerd. Ieder systeem is onderverdeeld in afzonderlijke items. Per item is bekeken welke schade en bedreigingen kunnen ontstaan wanneer manipulatie wordt geïnitieerd. Uiteindelijk zijn aan de hand van impact- en waarschijnlijkheidsanalyses, risicofactoren bepaald. Aan de hand van deze risicofactoren is bepaald welk systeem, of systemen, het meest relevant zijn voor verder onderzoek. Aan de hand van de risicoanalyses is gebleken dat tachograaffraude de meest relevante vorm van manipulatie is binnen de gestelde kaders. Tijdens de onderzoeksfase is een samenwerking met de Inspectie van Leefomgeving en Transport (ILT) [4] aangegaan om zodoende relevante input en onderzoeksmateriaal te bemachtigen. Middels deze samenwerking zijn we in het bezit gekomen van een gemanipuleerd tachograafsysteem. Hiervan was bekend dat de manipulatie geschiedde met behulp van een USB-dongel, die gedetailleerd is onderzocht. Technische details over de werking van de manipulatie waren op voorhand onbekend. Evenals de aansluiting van de USB-dongel op het elektrische systeem van het voertuig. Er werd verondersteld dat deze USB-dongel een regelsysteem bevatte die de manipulatie van de tachograaf realiseerde. De manipulatie werd geactiveerd op verzoek van de chauffeur door de pedalen van het voertuig in een zekere volgorde te bedienen. Uitgebreid technisch onderzoek en reverse engineering van de USB-dongel heeft uitgewezen dat de complexiteit van manipuleren door het device, buitengewoon hoog is. Omdat niet alle relevante onderdelen van het tachograafsysteem in beslag zijn genomen, blijft het enigszins speculatief hoe de gedetailleerde werking van de manipulatie plaats heeft gevonden.

Man-in-the-middle-aanval

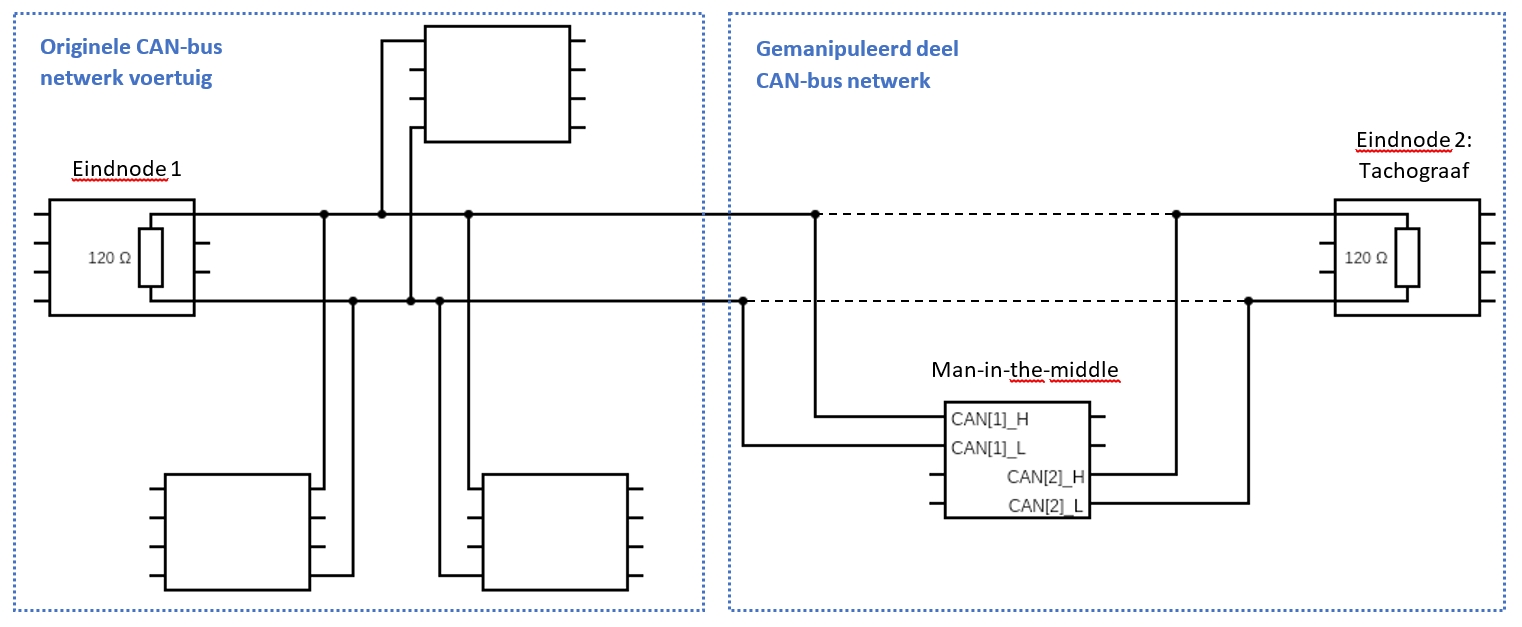

Desondanks zijn gedurende het technisch onderzoek vele interessante aanknopingspunten gevonden. Conclusies uit dit technisch onderzoek zijn dat de dongel inderdaad voorzien is van een regelsysteem. Dit regelsysteem is verbonden met het CAN-bus netwerk van het voertuig, waardoor het voertuigdata kan ontvangen en gemanipuleerde data op het netwerk kan plaatsen. Standen van de pedalen, om de manipulatie te activeren, worden via dit netwerk verkregen. Voornaamste conclusie uit het onderzoek is dat de manipulatie hoofdzakelijk geschiedt door middel van een ‘man-in-the-middle’ aanval, zoals inzichtelijk gemaakt in figuur 1.

Figuur 1 - CAN-netwerk.

Hierbij is de USB-dongel continu verbonden met het voertuignetwerk. Wanneer manipulatie wordt geïnitieerd, wordt de dongel in serie geschakeld in het netwerk en deelt deze het netwerk op in twee afzonderlijke lussen. De dongel onderschept datacommunicatie tussen beide lussen, geeft boodschappen door en kan relevante data gemanipuleerd op het netwerk plaatsen.

Om de bevindingen uit de onderzoeksfase te verifiëren, is een testopstelling ontworpen. Voornaamste eis aan de opstelling is dat de manipulerende USB-dongel getest kan worden. Andere eisen aan de opstelling zijn dat deze uit te breiden moet zijn voor andere, toekomstige manipulaties van het tachograafsysteem. Hiermee kan het in de toekomst toegepast worden als trainings- en demonstratiemateriaal. Het ontwerp bevat onder andere twee afzonderlijke CAN-bus netwerken, een programmeerbare voertuig-ECU, aansluitingen voor tachograafunit, een programmeerbaar microcontrollerbord en een ECU-simulator die sensor- en actuatorwaarden kan simuleren en op het voertuignetwerk kan plaatsen. Noodzakelijke componenten zijn verzameld en verwerkt in een prototype testopstelling.

CAN-bus communicatieprotocol

Zware voertuigen, waaronder trucks, maken gebruik van het SAE J1939 CAN-bus communicatieprotocol. Dit omvat een set standaarden die omschrijft hoe ECU’s via het CAN-busnetwerk met elkaar communiceren [5]. Het zou voor fraudeurs een logische methode zijn geweest om voertuigsignalen en parameters te achterhalen middels dit protocol. Om die reden is verkozen deze standaard te bestuderen en, met behulp van deze informatie, de pedaalstanden te simuleren. De potentiometers van de ECU simulator simuleren de pedaalstanden en worden op het netwerk geplaatst Deze berichten worden door de programmeerbare voertuig ECU ontvangen. Er is een algoritme geschreven om deze databerichten te ontvangen en vervolgens, in gestandaardiseerd J1939 formaat, terug te plaatsen op het CAN-bus netwerk. Simuleren van de pedaalstanden zou het manipulerende device moeten activeren.

Gedetailleerd inzicht

Instructies van het manipulerende apparaat, in de vorm van firmware of broncode, zijn niet beschikbaar tijdens dit onderzoek. Deze instructies bevatten de exacte randvoorwaarden die het regelsysteem bevat voor activering van de manipulatie. Hoewel bekend is dat de manipulatie wordt getriggerd middels het bedienen van de pedalen, kan de frauderende programmeur talloze randvoorwaarden hebben gesteld voor activering. Verkrijgen en analyseren van firmware instructies valt buiten de projectkaders, waardoor zelfstandig gespeculeerd moet worden over mogelijke randvoorwaarden. Om deze reden is een uitgebreide lijst met randvoorwaarden opgesteld en een methode ontwikkeld om deze in J1939 CAN-bus netwerkberichten te verwerken. Ondanks dat het manipulerende device niet geactiveerd kon worden, is er een bruikbare testmethode en -opstelling ontwikkeld. Hierbij is vastgesteld dat verzonden data door het manipulerende device wordt ontvangen. De ontwikkelde opstelling en methode bieden voldoende perspectief voor aanvullend onderzoek.

Dit onderzoek heeft gedetailleerd inzicht opgeleverd in de werk- en denkwijzen van manipulatoren van voertuigsystemen. Belangrijkste kwetsbaarheden die uitgebuit worden zijn de, in onvoldoende mate beveiligde, toegang tot voertuignetwerken en firmware van besturingssystemen. Beveiliging van voertuignetwerken reikt niet verder dan geheimhouding door fabrikanten. Deze vorm van ‘security through obscurity’ is door reverse engineering van de CAN-bus relatief eenvoudig te omzeilen. Daarnaast is gebleken dat de onderzochte tachograafmanipulatie aan hoge complexiteit onderhevig is. Hierdoor is het onrealistisch gebleken een onweerlegbare methode te ontwikkelen, waarmee handhavers dergelijke tachograafmanipulaties kunnen vaststellen en verifiëren. Desondanks heeft het onderzoek een aantal praktische aanbevelingen voor handhavende inspecteurs opgeleverd die toepasbaar zijn bij wegcontroles. De onderzochte ‘man-in-the-middle’ aanval laat een kenmerkend spoor achter dat meetbaar is voor inspecteurs. Andere, praktische aanbevelingen zijn het doormeten van verdachte stekkers binnen de cabine en inspecteurs uitrusten met CAN-dataloggers. Door data van het voertuignetwerk te loggen tijdens een actieve tachograafmanipulatie, kan waardevolle informatie worden verkregen die als input kan dienen voor verder onderzoek.

Het onderzoek heeft een ontwerp voor een testopstelling opgeleverd. Op basis hiervan is een prototype gebouwd dat uitgebouwd dient te worden naar het ontwerpmodel. In dat geval kunnen aanvullende tests met verschillende randvoorwaarden worden uitgevoerd, hetgeen kans op activatie van het manipulerende device vergroot. Het ontwerp biedt daarnaast voldoende mogelijkheden voor het testen van alternatieve systeemmanipulaties.

In de ISO/SAE 21434 standaard wordt de attack feasibility van aanvallen, rechtstreeks op het CAN-bus netwerk, laag geacht. Motivatie hiervoor is dat dit fysieke toegang tot het voertuig vereist en niet heel waarschijnlijk wordt geacht. Het lijkt erop dat de standaard voornamelijk rekening houdt met aanvallen van buiten het voertuig door onbevoegden. Uit dit onderzoek blijkt echter dat voertuigeigenaren voldoende druk kunnen ondervinden om hun eigen voertuigsystemen te manipuleren. Deze benadering door de standaard zou heroverwogen kunnen worden.

Handhavende inspecteurs hebben te kennen gegeven dat het onderzoek nieuwe en verhelderende inzichten in handelswijzen van manipulerende fraudeurs heeft opgeleverd. Onderzoeksresultaten kunnen als fundament dienen voor specifieker vervolgonderzoek. Door het gestructureerd toepassen van de opgestelde onderzoeksmethoden, kunnen handhavende instellingen zich beter wapenen in de strijd tegen de groeiende complexiteit van systeemmanipulaties. Een strijd die in het belang van onze verkeersveiligheid fanatiek gevoerd zal blijven worden.

|

Term |

Definitie |

|

ECU (Electronic Control Unit) |

Elektronisch gestuurde regeleenheid die gespecificeerde functies uitvoert binnen een voertuigsysteem. Iedere ECU krijgt gegevens via sensoren of via het datacommunicatie netwerk van het voertuig aangeboden. Door het aansturen van actuatoren worden de door de ECU gewenste functies uitgevoerd. Daarnaast is iedere ECU in staat gegevens te plaatsen op het datacommunicatie netwerk van het voertuig. |

|

CAN-bus netwerk |

Datacommunicatienetwerk wat gestandaardiseerd is binnen de autotechniek. Deze wijze van datacommunicatie maakt onderlinge uitwisseling van gegevens, tussen verschillende ECU’s binnen een voertuig, mogelijk. |

|

Tachograaf |

Registratiesysteem voor rij- en rusttijden van professionele chauffeurs. Dit systeem wordt ingezet om toezicht te houden op naleving van de arbeidstijdenwet. |

Referenties

[1] Society of Automotive Engineers International (SAE). (2020). Road Vehicles - Cyber Security Engineering ISO/SEA DIS 21434. Geneva, Switzerland: ISO/SAE International 2020

[2] Abdullahi, R. (2015). Fraud Triangle Theory and Fraud Diamond Theory. Understanding the Convergent and Divergent For Future Research . Terengganu, Malaysia: Universiti Sultan Zainal Abidin.

[3] Lister, L. M. (2007). A practical approach to fraud risk. Lake Mary, Florida, USA: Institute of Internal Auditors, Inc.

[4] Inspectie Leefomgeving en Transport. (z.d.). Over de ILT. Opgehaald van: ILenT.nl https://www.ilent.nl/over-ilt

[5] Society of Automotive Engineers. (1998). J1939 DA - Digital Annex of Serial Control and Communication. Warrendale: Society of Automotive Engineers